近年来 DeFi 项目快速增长,引领了一场金融创新的革命。DeFi 项目利用区块链技术提供去中心化的金融服务,如借贷、交易、资产管理等,使用户能够直接交互而无需传统金融中介。

但由于 DeFi 项目存在一定的资金规模和用户基础,也成了黑客潜在的攻击目标,很多项目方认为 DeFi 安全就是合约安全,这是一个较错误的认知,因为 DeFi 同样包含域名、服务器等信息。

鉴于此,各种钓鱼诈骗团伙随之而来,比较特别的是利用社会工程学攻击的 Angel Drainer,今年来,该钓鱼团伙已对 DeFi 项目方如 Balancer, Galxe, Frax Finance, VelodromeFi, Aerodrome.Finance 发起过攻击。Angel Drainer 通过对项目方 DNS 的接管实现劫持域名,在前端注入恶意 js 代码,骗取用户签名,最终达到盗取资产的目的。

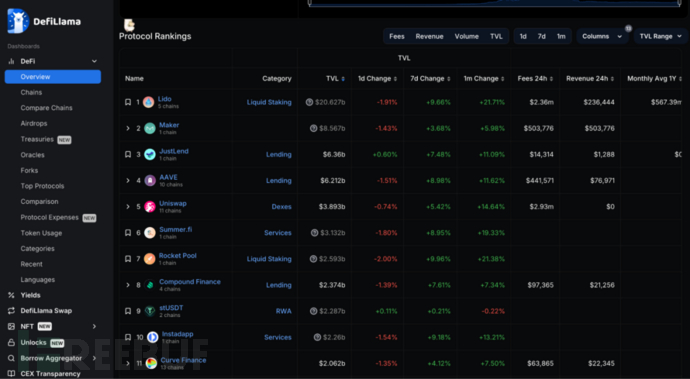

在此背景下,本篇文章旨在评估和分析 DefiLlama 排行榜上 DeFi 项目的基础安全风险。DefiLlama 作为一个提供 DeFi 项目数据和排名的平台,其排行榜上的项目代表了市场上最受关注和广泛使用的 DeFi 服务。

首先,我们根据 DefiLlama 的排名将项目分为排名前 50、前 100、前 200、前 500、前 3000 的不同范围来进行统计。主要采集每个项目对应域名的 DNSSEC 相关信息、域名 whois 信息、CDN 信息、源 IP 暴露情况进行分析。

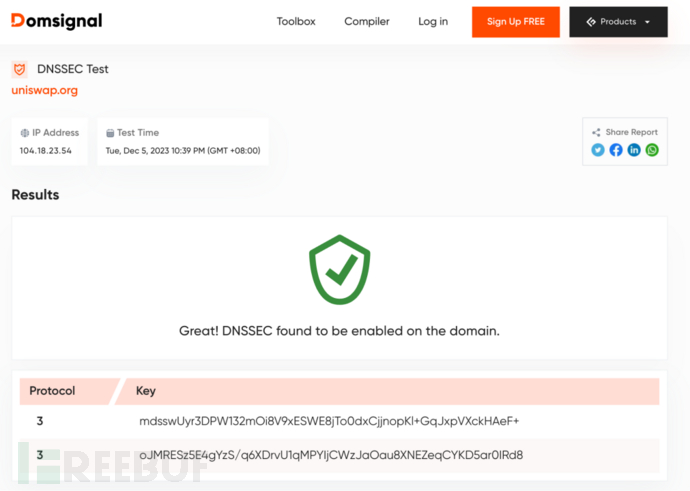

DNSSEC (Domain Name System Security Extensions) 是一种用于增强域名系统(DNS) 安全性的技术扩展,其主要作用是提供一种机制,以确保 DNS 查询的数据完整性、真实性和认证性。以下是 DNSSEC 的主要作用:

1. 数据完整性: DNSSEC 通过使用数字签名技术对 DNS 数据进行签名,确保在数据传输过程中没有被篡改。这可以防止恶意攻击者篡改 DNS 响应,将用户重定向到恶意网站或劫持网络流量。

2. 数据真实性和认证: DNSSEC 能够验证 DNS 响应的真实性,确保数据来自权威 DNS 服务器,而不是恶意 DNS 服务器。这有助于防止 DNS 欺诈攻击,其中攻击者试图伪造 DNS 响应以欺骗用户。

3. 抵御缓存投毒攻击: DNSSEC 可以防止缓存投毒攻击,即防止攻击者向 DNS 缓存中插入虚假的 DNS 记录,导致用户被引导到恶意网站。通过数字签名验证,DNSSEC 可以检测和拒绝虚假的 DNS 记录。

4. 增强 DNS 安全性: DNS 是互联网的关键基础设施之一,许多网络活动都依赖于 DNS。DNSSEC 的使用可以提高整个互联网的安全性,减少恶意攻击的成功率,从而增强用户和组织的网络安全。

总之,DNSSEC 的作用是通过数字签名和验证机制来加强 DNS 的安全性,确保 DNS 查询的数据完整性和真实性。特别是 DNSSEC 开启后,允许验证域名的权威 DNS 服务器是否真实,减少了域名劫持和 DNS 欺诈的风险,有助于提高互联网的整体安全性和可信度。

本测试中通过脚本及第三方检测网站如 https://domsignal.com/ 进行 DNSSEC 的安全分析,检测项目域名的 DNSKEY 是否正确配置、RRSIG 是否有效等,样例如下:

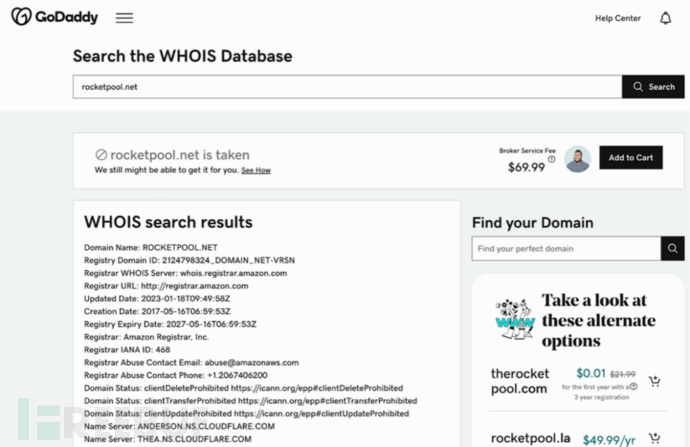

域名注册服务商负责注册和管理域名。其安全措施包括保护用户账户免遭未授权访问,防止域名被恶意转移或更改,以及确保域名注册数据的安全。一个安全的域名注册服务商通常会提供双因素认证、定期的安全审计和强大的隐私保护功能。

使用不安全的域名服务商可能会导致多种 DNS 安全问题,其中一些主要问题包括:

1. DNS 劫持: 不安全的域名服务商可能容易受到 DNS 劫持攻击,攻击者可以篡改 DNS 响应,将用户重定向到恶意网站。这可能导致用户被欺骗,暴露于网络钓鱼、恶意软件或其他恶意活动的风险中。

2. DNS 缓存投毒: 攻击者可以通过向不安全的域名服务商提供虚假的 DNS 记录来进行缓存投毒攻击。这会导致不安全的 DNS 服务器将虚假数据缓存在其 DNS 缓存中,从而影响广泛的用户并引导他们到恶意网站。

3. 数据篡改: 不安全的域名服务商可能容易受到中间人攻击,攻击者可以在 DNS 查询的传输过程中篡改数据,从而导致用户接收到虚假的 DNS 响应。这可能导致用户连接到错误的服务器或暴露于恶意网站的风险中。

4. 服务不可用: 如果不安全的域名服务商受到分布式拒绝服务(DDoS) 攻击或其他网络攻击,其 DNS 服务器可能会变得不可用,导致网站和在线服务不可访问。

5. 缺乏 DNSSEC 支持: 不安全的域名服务商可能不提供 DNSSEC 支持,这将增加 DNS 查询的不安全性,使得用户更容易受到 DNS 欺诈和其他攻击的影响。

总之,使用不安全的域名服务商可能会导致 DNS 安全性问题,从而暴露用户和组织于各种网络威胁中。因此,选择可信赖的、提供强大安全性措施(如 DNSSEC 支持)的域名服务商对于保护域名和网络安全至关重要。DeFi 项目方应仔细评估和选择域名服务商,以确保其提供的服务是安全可靠的。

本测试通过使用 https://www.godaddy.com/whois 等 whois 服务商进行域名查询,采集项目域名对应的 Register 及目前的 Name Server,样例如下:

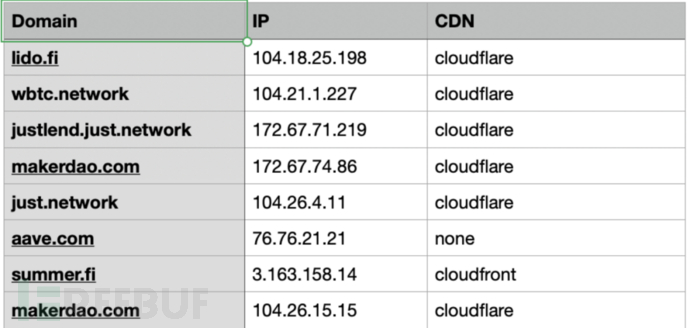

内容分发网络(CDN) 是一种优化网站性能和安全性的服务,通过在全球多个节点分发网站内容,减少延迟并提高访问速度。CDN 的安全措施包括对抗分布式拒绝服务(DDoS) 攻击、网站应用防火墙保护、以及 HTTPS 支持,保障数据传输过程中的安全和加密。

不安全的内容分发网络(CDN) 厂商可能会带来多种安全风险,其中一些主要风险包括:

1. 数据泄露: 不安全的 CDN 厂商可能不足以保护托管在其服务器上的数据。这可能导致敏感信息泄露,例如客户数据、登录凭据或敏感文档。攻击者可以通过利用 CDN 的弱点来获取或窃取这些数据。

2. 中间人攻击: 攻击者可能尝试在 CDN 和终端用户之间进行中间人攻击。这意味着攻击者可能会篡改或监视通过 CDN 传输的数据流量,以获取敏感信息或传播恶意内容。

3. 服务不可用: 如果 CDN 厂商受到分布式拒绝服务(DDoS) 攻击或其他网络攻击,CDN 服务可能会中断,导致网站或应用程序无法访问。这会对业务可用性和性能造成严重影响。

4. 恶意内容传播: 如果 CDN 厂商未采取足够的安全措施来验证和审核托管在其网络上的内容,恶意用户可能会滥用 CDN 来传播恶意软件、恶意脚本或其他有害内容。

5. 缺乏加密支持: 不安全的 CDN 厂商可能未提供足够的加密支持,使数据传输容易受到窃听。这可能导致数据泄露和隐私问题。

6. 安全漏洞利用: 攻击者可以利用不安全的 CDN 中的安全漏洞来入侵 CDN 网络并访问敏感数据或控制网络资源。

7. 法律和合规问题: 某些 CDN 厂商可能位于不同的国家或司法管辖区,可能会涉及法律和合规问题。这可能导致数据隐私和合规方面的困扰。

为了降低这些风险,DeFi 项目方在选择 CDN 厂商时应仔细评估其安全性措施、隐私政策和合规性。选择具备良好安全记录和专门的安全团队的可信赖 CDN 厂商是确保数据和网络安全的重要步骤。

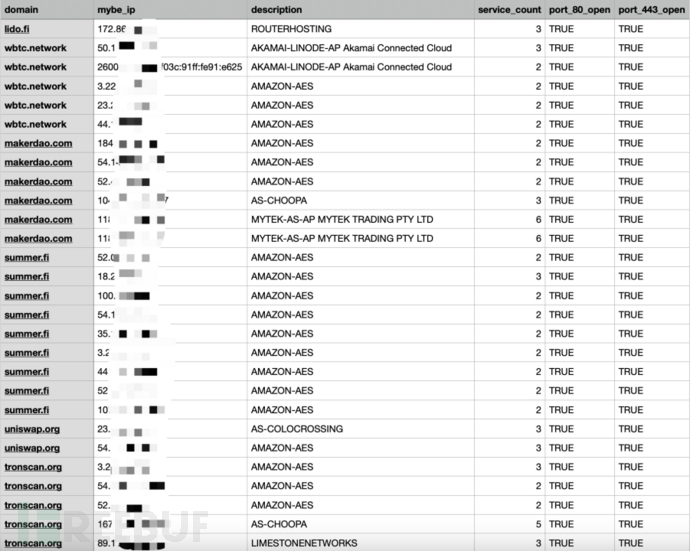

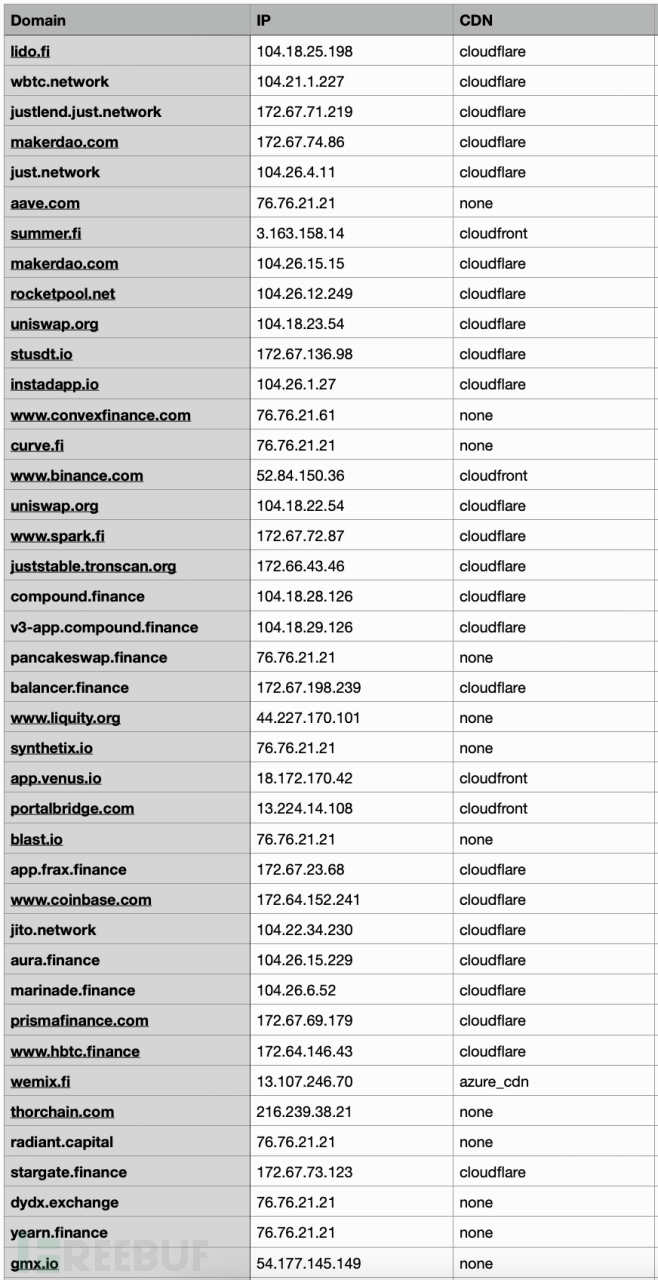

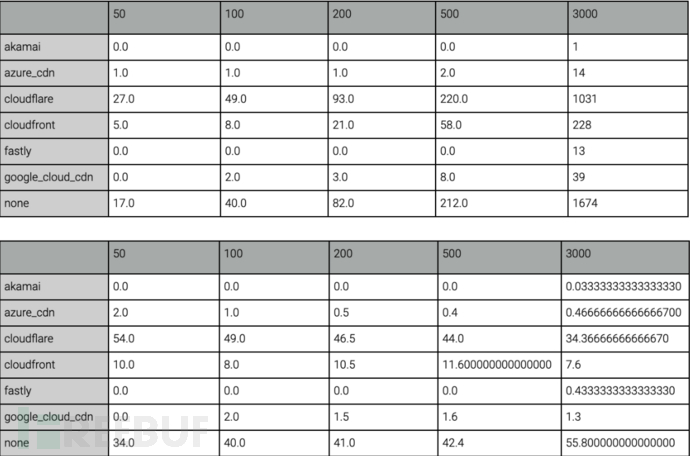

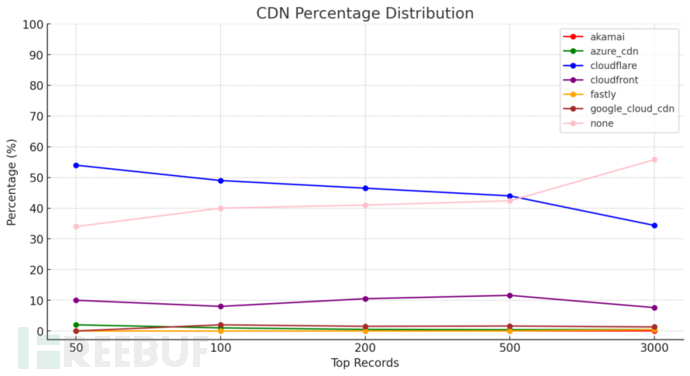

本测试获取项目域名对应的 IP 来对市面上主流的 CDN 如 Akamai, Azure cdn, Cloudflare, Cloudfront, Fastly, Google cloud cdn, Maxcdn 的使用情况进行统计。样例如下:

源 IP 暴露是指攻击者能够识别出网站后端服务器的真实 IP 地址,从而绕过 CDN 或其他安全措施直接攻击服务器、绕过防火墙限制策略等问题。同时 Web 服务器的源 IP 暴露可能会导致以下安全问题:

1. 直接攻击: 暴露的 IP 地址成为黑客直接攻击的目标,包括分布式拒绝服务(DDoS),这可能导致网站无法访问。

2. 安全漏洞利用: 如果服务器软件存在已知漏洞,黑客可以利用这些漏洞入侵服务器。

3. 数据泄露风险: 黑客可能通过暴露的 IP 访问敏感数据,导致数据泄露。

4. 网络钓鱼和欺诈: 黑客可能伪造服务器身份,进行网络钓鱼或欺诈活动。

因此,保护 Web 服务器的源 IP 地址是维护网络安全的重要措施。为了保护源 IP 不被暴露,通常会采取隐藏真实 IP 地址的措施,如使用反向代理服务器、配置安全的 DNS 记录以及确保服务器的所有入口点都有适当的安全保护,这样可以减少直接针对源服务器的攻击风险。

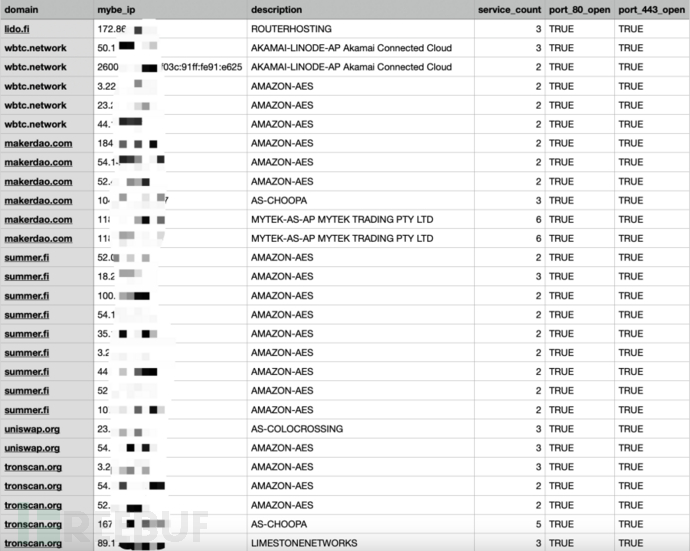

本测试通过第三方服务尝试对使用 CDN 的域名进行绕过,以检测项目域名的源 IP 是否存在暴露情况,样例如下:

基于以上的测试,下面来统计分析下结果。

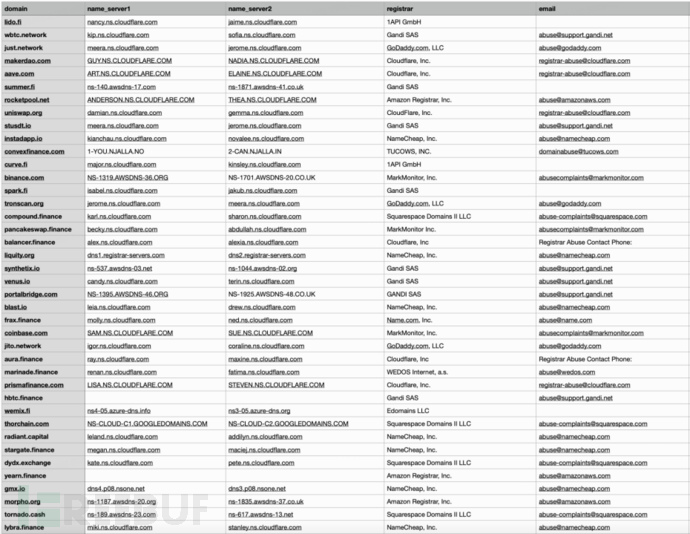

部分结果:

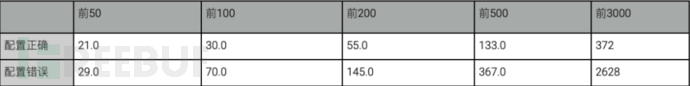

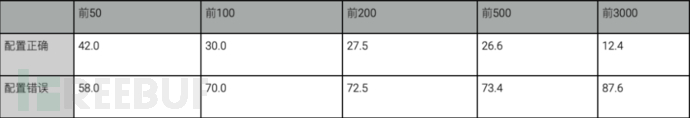

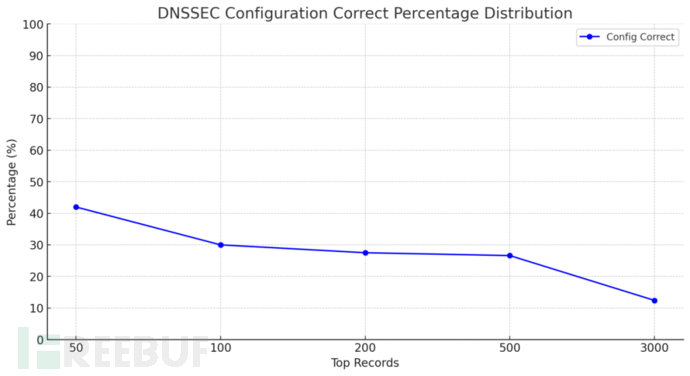

DNSSEC 统计:

(数量分布)

(百分比分布)

部分结果:

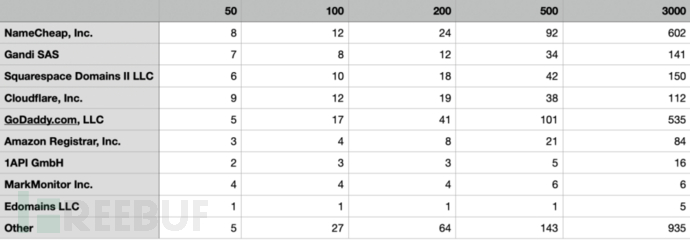

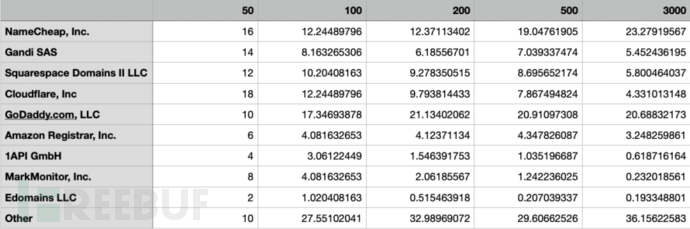

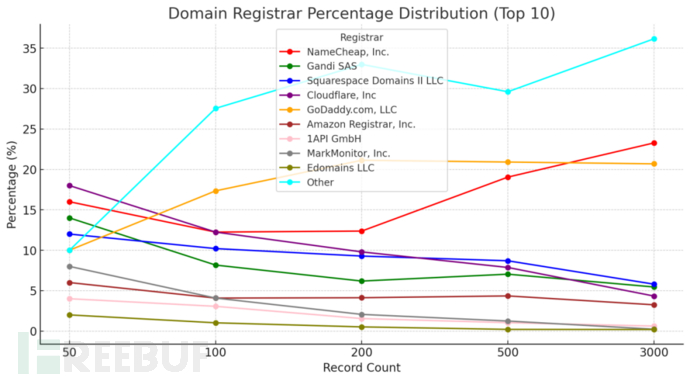

域名注册商统计:

部分结果:

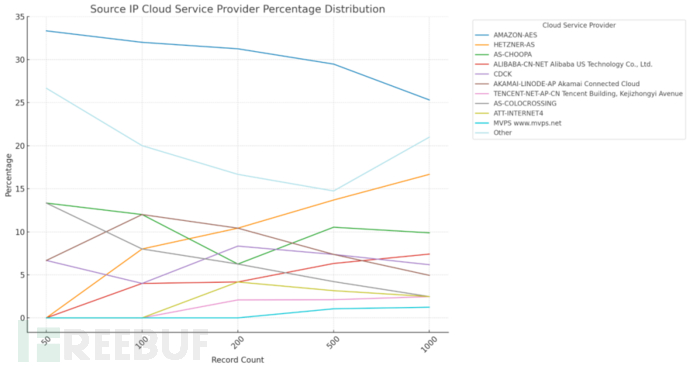

CDN 使用统计:

可以看到,全球第一的安全 CDN 厂商 Akamai 在 DeFi 行业的使用率基本为 0,DeFi 基础安全和安全意识的提升任重道远。

部分结果:

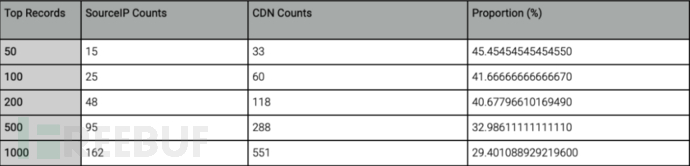

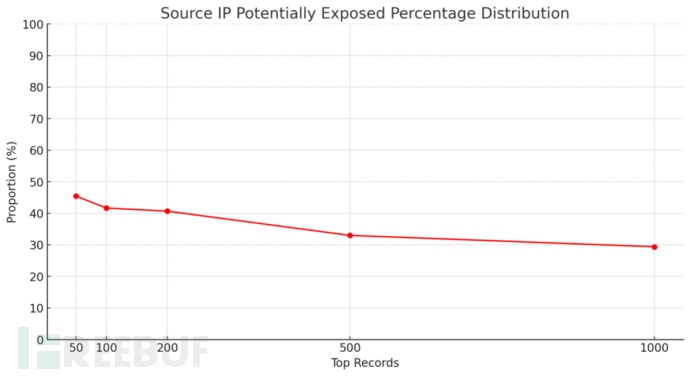

暴露统计:

源 IP 暴露引发的安全问题不容忽视,就在 12 月 7 日,知名游戏项目 @XAI_GAMES 遭 DDoS 攻击,导致其官网不可用,同时,攻击者在该项目的 Discord 社区发布虚假官网,诱骗受害者访问欺诈网站,进行钓鱼攻击,导致大量受害者被骗,损失约 400 多个 ETH。因此,DeFi 项目方应重视保护 Web 服务器的源 IP 地址,减小直接针对源服务器的攻击风险。

综合上面各方位的统计信息,我们可以清楚看到目前 DeFi 项目基础安全风险严峻,大量 DeFi 项目的配置是不安全的,存在被攻击风险。

通过本篇文章的分析,我们知道 DeFi 安全不仅仅是合约安全,安全是一个整体。

By: 山哥&Mr.A@慢雾安全团队

鸣谢:@DefiLlama @censysio

参考链接:

https://www.akamai.com/blog/trends/dnssec-how-it-works-key-considerations